I.T. CyberSecurity Roadmap

Aggiornamenti sulle best practice per gestire la sicurezza dei vostri sistemi I.T.

Da diversi anni i rischi che incombono sui sistemi I.T. aumentano progressivamente di numero e di portata. Purtroppo, con l’evoluzione dell’attuale situazione geopolitica, la cosa non può che peggiorare.

I cybercriminali sono ormai strutturati in vere e proprie organizzazioni, con gerarchie, ruoli e competenze definite, perché queste attività, ancora troppo spesso, pagano e l’impunità è praticamente certa.

Oggi non c’è business che non dipenda dai sistemi I.T. e che non possa esser messo seriamente a rischio da un attacco informatico andato a segno.

Per questo ogni anno aggiorniamo l’elenco delle misure di sicurezza che consigliamo di adottare, in base alle minacce che rileviamo quotidianamente nel nostro lavoro.

Ecco quindi le misure che sarebbe opportuno considerare per adeguare le proprie infrastrutture.

End of support Microsoft Office

Termine del supporto per il collegamento ai servizi cloud Microsoft Office 365.

Non sarà più supportato il collegamento se si usa un Office precedentemente acquistato. La licenza dei programmi Office deve essere erogata all’interno del piano di fornitura dei servizi Microsoft 365.

Microsoft supporterà il collegamento ad Office 365 solo per le applicazioni Office licenziate nell’ambito di un piano Microsoft 365.

Licenza Microsoft 365 Business Premium

Licenzia l’uso di tutti servizi Office 365, le applicazioni office installabili e la maggior parte delle funzioni di Cybersecurity del cloud Microsoft, come Multi Factor Authentication, Conditional Access, Defender for endpoint, Defender for Office 365, Intune.

Aggiornamenti dei sistemi operativi e software obsoleti

VMware Vsphere 6.7 è ormai fuori supporto da ottobre 2022. Windows Server 2012 lo è da Ottobre 2023.

I sistemi fuori supporto, cioè in stato di end of life, non ricevono più aggiornamenti di sicurezza e diventano progressivamente più vulnerabili.

Digibyte, inoltre, per questi ambienti non può più accedere al supporto tecnico del produttore in caso di necessità.

Consigliamo quindi tutti i clienti che si trovano in questa situazione, di aggiornare l’ambiente VMWare all’attuale versione 8 (la licenza è compresa nel servizio di maintenance), l’ambiente Windows Server all’attuale versione 2022, ed ogni altra versione in scadenza.

Vedi la end of life dei sistemi operativi e software microsoft

Microsoft 365

Uno dei trend rilevati negli ultimi 24 mesi, riguarda lo sfruttamento attivo di vulnerabilità 0-day (cioè immediatamente sfruttabili dai criminali, ancora prima di essere scoperte dal produttore) sui server di posta Exchange, che per loro natura debbono essere sempre esposti verso internet.

Il 90% dei nostri clienti ha già abbandonato il proprio sistema di posta exchange installato presso la sede, in favore di Microsoft 365 nel cloud, che offre anche funzionalità avanzate per le comunicazioni e il lavoro di gruppo (Teams) e la collaborazione e condivisione sicura di file (Sharepoint e OneDrive). Il nostro consiglio, per chi ancora utilizza il sistema di posta sui propri server, è di migrare prima possibile a Microsoft 365 e poi dismetterlo.

Hardening del cloud Microsoft 365

Anche chi sta già usando Office 365 o Microsoft 365, dovrebbe considerare che le impostazioni di base che Microsoft stabilisce, non sono sufficienti per gli attuali standard di cybersecurity. È quindi opportuno eseguire tutta una serie di modifiche al comportamento standard della piattaforma, per impostare ad esempio la durata massima di una sessione di lavoro prima che venga richiesta una nuova autenticazione, disabilitare i protocolli di autenticazione deboli, usare l’autenticazione a più fattori o l’accesso condizionale, attivare Defender in modalità passiva o attiva.

Multi factor Authentication di Microsoft Entra ID (MFA)

Un altro dei rischi che stiamo rilevando è quello che le password degli utenti vengano “indovinate” da un attaccante che utilizza tecniche di password spraying, cioè un tipo di attacco a forza bruta che mira a testare l’uso di migliaia di password su migliaia di utenze e sistemi diversi, senza allertare i sensori che portano al blocco dell’utenza sottoposta ad attacco; oppure che vengano raccolte con tecniche di phishing. Abbiamo già dovuto gestire diversi casi di questo genere. La sola password, per quanto complessa, a volte non è sufficiente a proteggersi.

Microsoft Entra ID, compreso nella licenza Microsoft 365, mette a disposizione l’autenticazione multifactor, cioè un sistema analogo a quello utilizzato dalle piattaforme di home banking, che richiede, oltre alle normali credenziali dell’utente, l’approvazione dell’accesso dallo smartphone. Questo sistema può essere utilizzato sia per proteggere l’accesso ai dati presenti sul cloud Microsoft, sia per l’accesso ai sistemi aziendali via desktop remoto o vpn.

Accesso condizionale di Microsoft Entra ID

Una delle funzioni avanzate di Microsoft 365 è la capacità di adattare il tipo di autenticazione e il livello di accesso, in base al livello di rischio rilevato su un certo evento, come ad esempio l’accesso di un utente da un indirizzo o da un paese inusuale.

Entra ID Identity protection di Microsoft 365

In base ad una analisi automatizzata del comportamento degli utenti, consente di rilevare se avvengono accessi anomali. Il sistema registra i tipi di autenticazione normalmente usati da un utente, il tipo di PC o smartphone, le zone geografiche da cui avvengono gli accessi. In caso di deviazioni dal comportamento abituale, gli amministratori di sistema possono ricevere degli allarmi e indagare, prima che un accesso fraudolento possa trasformarsi in un attacco più esteso.

Microsoft Defender for Endpoint e Microsoft Defender for Office 365

Microsoft 365 offre anche funzionalità di sicurezza per i PC e i server installati sulla rete locale e per i servizi cloud. Defender per Endpoint, un prodotto preinstallato su tutte le versioni recenti di Windows (10, 11, 2019, 2022) , si occupa di gestire la sicurezza del sistema operativo e può essere collegato al cloud Microsoft, abilitando funzioni avanzate di gestione.

Può funzionare in combinazione con un altro antivirus (ad esempio Kaspersky) in modalità passiva, oppure agendo direttamente come antivirus e XDR, in modalità attiva. In entrambi i casi può raccogliere dati sul PC e sulla rete, segnalando agli amministratori di sistema vulnerabilità e comportamenti anomali, correlando dati provenienti dalle varie macchine e dal cloud.

Backup di Microsoft 365

Microsoft sottopone a backup tutti i dati presenti sulla piattaforma Microsoft 365; tuttavia, applica un modello di responsabilità condivisa sui dati. In sostanza significa che non garantisce il ripristino dei dati in qualsiasi circostanza.

Rimane responsabilità del cliente eseguire una ulteriore copia dei propri dati.

Il modello di backup 3-2-1-1-0 e la replica remota

Il backup è sempre stato fondamentale per la sopravvivenza dei dati a qualsiasi tipo di evento avverso.

Digibyte ha sempre consigliato ai propri clienti queste pratiche:

- Centralizzare i dati su server o su cloud, evitando assolutamente di salvarli sui PC

- Eseguire sempre il backup completo, dei dati , ma anche di sistemi operativi e programmi.

- Eseguire il backup ogni giorno della settimana lavorativa

- Utilizzare un sistema che consenta la copia anche su cassetti esterni da mantenere offline e con la possibilità di essere portati in un’altra sede

- Eseguire più copie e utilizzare più di un cassett

Abbiamo rilevato che in alcuni casi, sempre più frequenti, i cybercriminali cercano di criptare i dati nel backup, oltre a quelli presenti sui sistemi di produzione. Per reagire a questo tipo di rischio, ed evitare il pagamento di riscatti, è stata definita come best practice, la strategia di backup denominata 3-2-1-1-0.

Vengono cioè eseguite:

- 3 copie dei dati (come vedremo, in realtà sono quattro)

- 2 copie su due sistemi diversi (ad esempio un CubeBackup, e un NAS per la long term retention, in modo da sopravvivere alla rottura di un sistema di backup o di un disco e mantenere le copie più a lungo)

- 1 copia offsite (cioè in una sede fisica diversa o sul cloud, quindi al sicuro da un possibile evento catastrofico che accada presso la sede, come un furto, un incendio, o, purtroppo, verrebbe da aggiungere, considerati i recenti avvenimenti, un attacco missilistico…)

- 1 copia offline (cioè non raggiungibile da un attacco informatico)

- 0 errori

Un simile approccio copre praticamente ogni tipo di rischio per cui consigliamo vivamente tutti i clienti di adottare la regola 3-2-1-1-0 e di aumentare il numero dei cassetti esterni su cui viene mantenuta una copia offline dei propri dati.

Si consiglia di considerare l’utilizzo della funzione di Immutabilità del dato (Immutability) per almeno uno dei repository di backup utilizzati.

Antivirus: sempre, comunque, ovunque

Sebbene un semplice antivirus sia spesso in grado di riconoscere soltanto minacce già note, può essere un sensore molto utile per rilevare strumenti utilizzati da eventuali attaccanti nel momento in cui vengono scaricati, prima di essere utilizzati.

È buona norma, quindi, installarlo su tutte le macchine, compresi server e macchine non direttamente utilizzate dagli utenti.

Mail Security / Antispam

La maggior parte degli attacchi informatici ha inizio con una e-mail di phishing. Un antispam opportunamente configurato può filtrare i contenuti potenzialmente pericolosi a livello della posta elettronica.

Per chi utilizza la PEC, occorre precisare che anche questa pone qualche problema di sicurezza. Se configurata in modo da scaricare la posta sul PC, questa può bypassare le protezioni antispam e i filtri per la rimozione dei contenuti pericolosi durante la navigazione internet. Sono stati già rilevati diversi casi di attacchi avvenuti tramite la PEC, per cui consigliamo tutti i clienti di adottare queste pratiche:

- Impostare il servizio PEC in modo che possa ricevere SOLO da utenti PEC

- Utilizzare SOLO la webmail e non scaricare la PEC sul PC tramite Outlook o altri mail client, usando

i protocolli SMTP/POP3/IMAP4, in questo modo gli allegati possono essere vagliati dal filtro attivo

sulla navigazione web se presente. - Per ovviare al problema del riempimento della mailbox PEC, espandere la mailbox e attivare il servizio di archiviazione sostitutiva online del fornitore (le PEC hanno pieno valore legale SOLO se vengono mantenute sul server del gestore)

- Se si vuole ricevere la PEC ANCHE in outlook o comunque sul proprio programma di posta elettronica, si dovrebbe usare l’inoltro, che non ha valore legale, ma che passa attraverso l’antispam.

Per evitare controversie sull’attendibilità delle PEC scaricate su PC, è necessario lasciare le e-mail PEC sul sistema del fornitore del servizio PEC, abilitando l’archiviazione sostitutiva on line.

Per ovviare al problema, consigliamo quindi di:

- portare il limite di dimensione della casella PEC al massimo (comporta un aumento del costo del servizio PEC)

- attivare l’archiviazione sostitutiva online (comporta un aumento del costo del servizio PEC)

- Impostare la ricezione dei messaggi da SOLE PEC e opzionalmente impostare l’ inoltro della PEC verso gli indirizzi email delle persone che vogliono riceverla localmente

- rimuovere gli account PEC dai client outlook degli utenti che attualmente le usano.

- istruire gli utenti sull’uso della webmail PEC

Proteggere in profondità le identità e la posta elettronica

Contrastare gli abusi delle identità del proprio dominio, dei mail server e degli utenti, abilitando DNSSEC, SPF, DKIM, DMARC.

Reverse proxy, dmz, Microsoft Entra ID Application Proxy

È buona norma non esporre su internet alcun servizio, a meno che sia strettamente necessario. La strategia di spostare alcuni servizi, come la posta elettronica, sul cloud di Microsoft 365, aiuta a ridurre la superficie di attacco che l’azienda espone dalla propria sede. Qualora non sia possibile per alcuni di questi servizi, la pubblicazioe dovrebbe essere fatta da una rete separata rispetto a quella interna (DMZ) e può essere utile interporre un reverse proxy tra il servizio da pubblicare (ad esempio, un desktop remoto) e internet.

Digibyte utilizza due diversi sistemi: Il Proxy CubeLibre e l’Entra ID Application Proxy di Microsoft 365. Quest’ultimo può pubblicare le applicazioni del cliente, ad esempio un software gestionale di tipo WEB, direttamente sul portale di Microsoft 365 ed è integrato con la multifactor authentication. In questo modo, l’applicazione non viene mai esposta direttamente verso internet, ma solo verso il cloud Microsoft.

Firewall: le basi della sicurezza

Anche se oggi, sostanzialmente, non esiste rete che non abbia già un firewall, vale la pena menzionarlo per ricordare che questo dovrebbe essere costantemente aggiornato, periodicamente sostituito con modelli più attuali e utillizzato in ognuna delle sedi aziendali.

Segregazione delle reti cablate e WI-FI

Suddividere la propria rete in diverse aree, separando i server dai PC, e soprattutto la rete cablata dalla rete Wi-Fi, è molto utile per contenere eventuali attacchi in zone circoscritte, limitando quelli che vengono detti movimenti laterali dell’attaccante.

Le reti Wi-Fi, poi, devono essere considerate insicure per definizione, in quanto è sempre possibile che le password di accesso (Chiavi WPA) vengano ricavate registrando il traffico che passa nell’etere. Per questo motivo dovrebbero essere separate dalle reti interne e trattate, dal punto di vista della sicurezza, come se fossero reti esterne (internet).

Servizio di filtraggio dei contenuti eseguibili SafeWeb

Quando non iniziano con una e-mail di phishing, è possibile affermare che gli attacchi iniziano spesso con un utente interno che scarica file da internet.

Filtrare i contenuti potenzialmente pericolosi è fondamentale per una corretta strategia di gestione dei rischi legati alla cybersecurity.

Servizio per il blocco di indirizzi IP malevoli noti Block IP

Cloud significa anche capacità di raccogliere grandi quantità di informazioni da milioni di sensori distribuiti in tutto il mondo. Gli strumenti e le modalità di attacco, possono essere riconosciute correlando questi dati. Digibyte ha sviluppato un modulo dei Firewall Cubelibre e FortiGate, che aggiorna costantemente un elenco di indirizzi da cui arrivano attacchi noti o connessioni anonimizzate dal Deep Web, isolandoli.

Dal momento che, statisticamente, molti attacchi si ripetono verso un gran numero di utenti, questi possono essere rilevati prima che vi raggiungano.

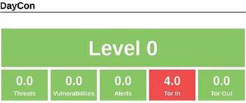

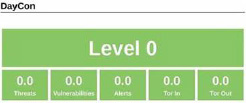

I risultati sono straordinari, come si evince dalle seguenti immagini, che illustrano i tentativi di accesso da parte di indirizzi IP malevoli, in una tipica giornata, prima e dopo l’attivazione del filtro:

PRIMA DELL’ATTIVAZIONE DEL FILTRO

DOPO L’ATTIVAZIONE DEL FILTRO

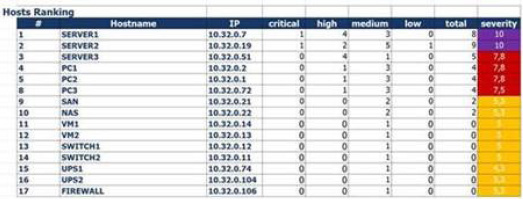

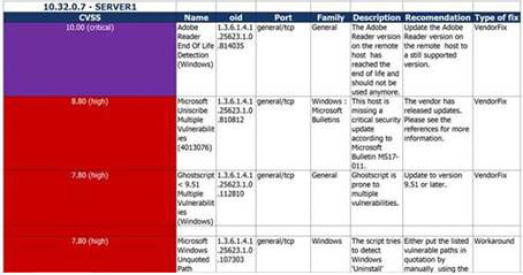

Vulnerability assessment

Qual è la prima cosa che cercherà di fare un cybercriminale prima di tentare un attacco?

La risposta è: scoprire quali sono i punti deboli delle macchine esposte e come possono essere sfruttati.

Il modo migliore per proteggersi è fare come loro, cioè sottoporre i propri sistemi ad una scansione delle vulnerabilità.

Digibyte può eseguire questa procedura sui vostri sistemi, una tantum o su base regolare. In base ai risultati, è possibile stabilire un piano di remediation delle vulnerabilità per rimuovere le più pericolose o sfruttabili.

Ecco alcuni esempi di report di scansione delle vulnerabilità, in ordine di severità.

Gestione automatizzata degli aggiornamenti di sicurezza

Uno dei fattori fondamentali che può contribuire a mantenere basso il livello di esposizione è adottare una politica di aggiornamento continuo, su base regolare.

Molti sistemi possono essere configurati in modo da applicare gli aggiornamenti di sicurezza settimanalmente, ma per gestire molte macchine e controllare che questi avvengano realmente è necessario un sistema specifico, basato su agenti installati su PC e server.

Digibyte consiglia a tutti i clienti di attivare questo servizio.

Monitoraggio

Digibyte può fornire un sistema di monitoraggio della rete, che nasce per rilevare malfunzionamenti in ottica di business continuity, ma che può fornire anche indicazioni utili nella rilevazione di comportamenti anomali.

Registrazione dei LOG degli accessi degli amministratori

Uno dei requisiti del codice privacy e del GDPR maggiormente ignorato dalle aziende italiane è quello della registrazione dei log degli eventi relativi alle operazioni eseguite dagli amministratori di sistema.

Più in generale, la raccolta, l’archiviazione e la corretta gestione dei LOG dei sistemi è una pratica molto utile, sia per rilevare e correlare comportamenti anomali che possono avvenire nelle fasi di preparazione di un attacco, sia per ricostruire quello che è avvenuto a posteriori.

Digibyte può fornire un sistema di gestione e archiviazione dei LOG in ottica di compliance GDPR e sicurezza.

La Cybersecurity, quando ancora non si chiamava Cybersecurity

Sono ancora valide molte delle pratiche che vi hanno tenuto al sicuro per tanti anni.

Ricordate che è sempre necessario:

- Mantenere una politica di regolare scadenza delle password, soprattutto se non si sta ancora utilizzando la multifactor authentication (MFA)

- Usare password complesse, formate da lettere maiuscole, minuscole, numeri e caratteri speciali, evitando parole di senso compiuto.

- Usare password abbastanza lunghe, attualmente di almeno 12 caratteri

- Non condividere, non scrivere e non lasciare in giro la propria password

- Impostare un salvaschermo che blocchi la sessione di lavoro dopo un tempo non troppo lungo e che richieda la password per lo sblocco

- Impostare un salvaschermo che blocchi la sessione di lavoro dopo un tempo non troppo lungo e che richieda la password per lo sblocco

- Fare attenzione agli allegati e ai link ricevuti con la posta elettronica

- Fare attenzione ai siti su cui si naviga, evitando la navigazione per uso personale dai PC aziendali

- Non inserire nel PC supporti di memorizzazione USB di provenienza non nota

- Assegnare i permessi di accesso utilizzando la politica del minimo privilegio necessario

- Utilizzare la crittografia del disco bitlocker sui notebook ed se possibile anche sui pc.

Lavoriamo per la vostra sicurezza

Fa parte del nostro lavoro mantenere il più possibile al sicuro i vostri dati e i vostri sistemi.

Cerchiamo costantemente di analizzare l’ambiente in cui operiamo, cogliere in anticipo i cambiamenti, dimensionare i rischi e sviluppare strategie per mitigarli.